Amazon VPCとは?メリットと注意点、機能をわかりやすく解説

Amazon VPCは多くのAWSサービスが動作する基盤となるサービスです。

AWS(Amazon Web Services)で開発をおこなう際は最初にAmazon VPCを設定するケースも多く、適切な理解が求められます。

ここではAmazon VPCの主な機能やメリット、注意点など、基礎となる内容をわかりやすく解説します。

INDEX[非表示]

- 1.Amazon VPCとは?

- 1.1.VPNとの違い

- 2.Amazon VPCのメリット

- 2.1.手軽に仮想ネットワークが構築できる

- 2.2.カスタマイズ性が高い

- 2.3.高度なセキュリティを実現できる

- 3.Amazon VPCで設定できるおもな機能

- 3.1.サブネット

- 3.1.1.CIDR

- 3.2.インターネットゲートウェイ(IGW)

- 3.3.ルートテーブル

- 3.4.NATゲートウェイ

- 3.5.VPC エンドポイント

- 3.6.VPC Peering

- 4.Amazon VPCのセキュリティ

- 4.1.セキュリティグループ

- 4.2.ネットワークACL(アクセスコントロールリスト)

- 4.3.VPCフローログ

- 4.4.ネットワークファイアウォール

- 5.Amazon VPCの利用料金

- 6.Amazon VPCの注意点

- 6.1.ネットワークの専門知識が必要

- 6.2.事前に設計を考慮しておかないと管理が複雑

- 6.3.デフォルトVPCの初期設定に注意

- 7.Amazon VPCの構築事例

- 8.まとめ

>> 「Amazon VPC 」に関するお悩み・ご相談はこちら

Amazon VPCとは?

Amazon VPC(Amazon Virtual Private Cloud)は、AWS上にプライベートな仮想ネットワークを構築できるサービスです。構築したネットワーク上には仮想サーバ「Amazon EC2」やデータベース「Amazon RDS」など、多くのAWSリソースを配置して運用することができ、インフラの基礎となるAWSの基本サービスといえます。

Amazon VPCの登場以前は、AWSでは他のユーザーと共有のネットワーク環境が利用されていました。2011年にAmazon VPCがリリースされたことにより、自社のデータセンターのようなクローズドなネットワークをAWS上でも構築できるようになったのです。

Amazon VPCに備わっているさまざまな機能を正しく設定すれば、各種リソースの配置や接続性、セキュリティなど、ネットワーク環境を完全に制御できるようになります。AWSのサービス間連携や、異なるAmazon VPC同士の接続・通信のみならず、オンプレミス環境やAzure、GCP(GoogleCloudPlatform)などの他社クラウドサービス環境との接続も可能です。

AWSの利用にあたり基盤となるサービスため、多くのAWSユーザーがAmazon VPCを利用しています。

AWSについてもっと広義的に知りたい方はこちらの記事もご参照ください。

あわせて読む>> AWSとは?できることや構築手順をわかりやすく解説

VPNとの違い

Amazon VPCと名称が似ていて混同しがちなサービスに「AWS VPN(Virtual Private Network)」があります。Amazon VPCがAWS上でプライベートな仮想クラウド空間を提供するサービスであるのに対し、AWS VPNはAWS上で仮想的な専用回線を提供するサービスです。

たとえば、社内のローカルネットワークとAmazon VPCを接続したい場合には、AWS VPNを利用することでセキュアな接続を確立できます。

Amazon VPCのメリット

さまざまな場面で広く活用されているAmazon VPCには、多くのメリットがあります。具体的にどのようなメリットがあるのか詳しく見ていきましょう。

手軽に仮想ネットワークが構築できる

手軽にネットワークを構築できる点は、Amazon VPCの大きなメリットです。

オンプレミス環境でネットワークを新たに構築しようとすると、ルータやスイッチングハブ、サーバやストレージなどのハードウェアやそれらの設置場所、回線など多くのものを用意しなくてはなりません。物理的な機器を揃え、配備と設定をおこなうには相応の準備期間と初期コストが必要になります。

一方、Amazon VPCはルータやDNSなどのネットワーク構築に必要な機能があらかじめAWSによって整備されています。機器を準備する必要がなく、必要なサービスを選択するだけで手軽に仮想ネットワークを構築できます。単純なネットワークを構築するだけなら、ほんの数分で構築が完了するでしょう。

カスタマイズ性が高い

カスタマイズ性の高さもAmazon VPCのメリットです。IPアドレスの範囲を指定できるほか、パブリックな通信・プライベートな通信のように、サーバの要件ごとにネットワークを分割することも可能です。たとえばWebサーバは公開ネットワークに、DBサーバは内部ネットワークに配置するなどです。

また、先述したAWS VPNやAWS Direct Connectを使うことで社内ローカルネットワークとAmazon VPCを接続させることもできます。

リソースのスケールアウトも容易におこなえるため、自社サービスの成長にあわせた自由なカスタマイズが可能です。用途に合ったネットワーク環境を構築しやすい点は、Amazon VPCを活用するうえで欠かせないメリットでしょう。

高度なセキュリティを実現できる

Amazon VPCには、Amazon VPC内のネットワーク通信を制御する機能や、インターネットからの不正な通信を検知し、ブロックする機能などが備わっています。これらの機能を組み合わせれば、通信フィルタリングによる柔軟なアクセス制御を実現できます。

セキュリティ機能については、後述する「Amazon VPCのセキュリティ」で詳しく解説します。

Amazon VPCで設定できるおもな機能

Amazon VPCの各種機能は「コンポーネント」と呼ばれており、ネットワーク環境を構築する際はコンポーネントを自由に組み合わせて構築していきます。

Amazon VPCでよく使うおもなコンポーネントをいくつかご紹介します。

サブネット

サブネットとは、Amazon VPCのIPアドレスの範囲を指定し、IPネットワークを細分化させる機能です。VPCを活用するにはサブネットの作成が必須です。

インターネットに接続可能なサブネットを「パブリックサブネット」、インターネットに接続不可なサブネットを「プライベートサブネット」と呼びます。

VPCの上限内であればサブネットは複数設定できるため、ネットワークをセグメント化して管理することも可能です。ただし、アベイラビリティーゾーンを跨いだ設定はできません。

CIDR

サブネットでIPアドレスの範囲を指定する際は、CIDR表記を用いて設定します。CIDRとは、「クラスレスアドレッシング」と呼ばれることもある現在主流のIPアドレスの割り当て方式です。

従来の割り当て方式では「192.168.0.0/255.255.255.0」のように表記していましたが、CIDRでは「192.168.0.0/24」のように後半部分が簡略化されます。

CIDR表記を用いれば、表記が簡略化されてわかりやすくなるだけでなく、8bit単位で区切られていた範囲を任意のbitで自由に設定できるようになるため、IPアドレスの無駄な消費も防止できます。

インターネットゲートウェイ(IGW)

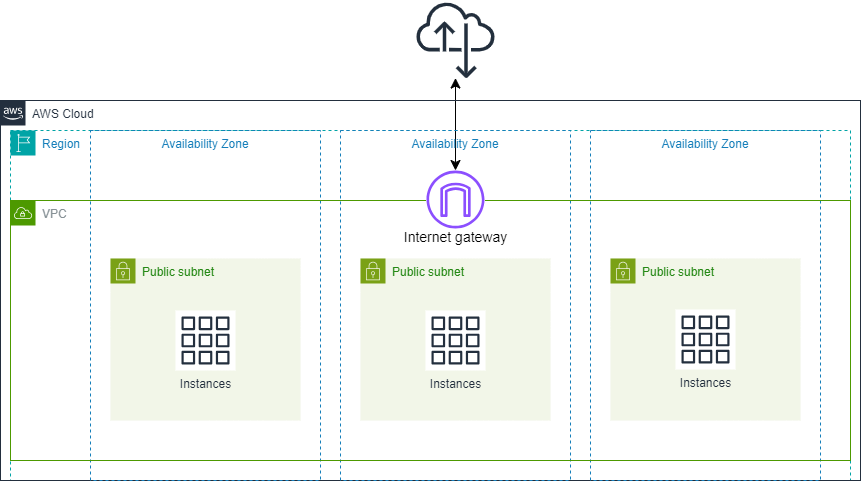

インターネットゲートウェイ(以下IGW)は、Amazon VPCを外部のネットワークと通信させるための機能です。Amazon VPCは初期状態ではインターネットと接続できないため、作成したアプリケーションをインターネット上に公開する際は必ずIGWを使用します。具体的には、次に説明するルートテーブルを用いてIGWを経由するようネットワーク経路を設定し、インターネットにアクセスします。

上限内であれば複数作成できるサブネットとは異なり、IGWは1つのVPCに対し1つしか作成できません。

下の図はIGWを用いたVPCの例です。

ルートテーブル

Amazon VPC内のネットワーク経路を設定する際に使用するのがルートテーブルです。

サブネットと関連付けて使用するため、サブネットごとにルートテーブルを作成するのが基本です。1つのサブネットに対し関連付けられるルートテーブルは1つだけです。

ルートテーブルを作成しなかった場合は、Amazon VPC作成時に自動生成されるデフォルトのルートテーブルが割り当てられます。

ルートテーブルにIGWへの経路が設定されていればパブリックサブネット、設定されていないならプライベートサブネットとなります。

NATゲートウェイ

NATゲートウェイは、ネットワークアドレスを変換する機能です。IGWと混同されがちですが、NATゲートウェイはプライベートサブネットにあるサービスを外部のネットワークへ接続したい場合に利用します。IGWは外部と内部の双方向からのアクセスを許可しますが、NATゲートウェイは内部から外部へのアクセスは許可、外部から内部への直接的なアクセスはブロックします。

たとえばプライベートサブネットに配置したサーバをアップデートしたいときなど、一時的にインターネットに接続させる際はNATゲートウェイを利用することで安全に外部ネットワークへアクセスできます。

VPC エンドポイント

VPC エンドポイントは、異なるAmazon VPCに配置されたAWSサービス同士にプライベートな接続を提供する機能です。インターネットを経由しないため、VPC外のAWSサービスとのセキュアな接続経路の実現が可能です。2024年4月現在では以下の3種類が提供されており、対応しているAWSサービスやポリシーなどがそれぞれ異なります。

- インターフェイスエンドポイント

- ゲートウェイエンドポイント

- Gateway Load Balancerエンドポイント

VPC Peering

VPC Peeringは、異なるAmazon VPC同士の接続を可能にする機能です。

接続したAmazon VPC間は、まるで同じネットワーク内に存在しているかのように相互通信できます。アカウントやリージョンを跨いだ接続も可能で、1つにVPCに対し複数のVPCを接続させることもできます。ただし、CIDERが重複しているVPC間の接続はできません。

Amazon VPCのセキュリティ

Amazon VPCにはさまざまなセキュリティ機能が搭載されています。各セキュリティがどのような役割を担っているのか、詳しく見ていきましょう。

セキュリティグループ

セキュリティグループは、一般的なシステムのファイアウォールに該当するセキュリティ機能です。IPアドレスやEC2インスタンスなど、リソース単位で通信を制御できるため、同じサブネット内でも異なるルールを設けることができます。Amazon VPC内の通信であれば、IPアドレスの代わりに通信元セキュリティグループのIDを指定して制御も可能です。

なお、セキュリティグループは許可設定のみのホワイトリスト方式のため、通信の拒否はできません。明確に拒否したいIPがあるような場合は、次に説明するネットワークACLで指定します。

ネットワークACL(アクセスコントロールリスト)

ネットワークACLは、セキュリティグループと似た役割を持つセキュリティ機能です。通信の制御はサブネット単位で、セキュリティグループとは制御する場所が異なります。

ブラックリスト方式のため、通信の許可と拒否どちらも指定可能な点はセキュリティグループにはない特徴です。

2つの機能の使い分けとしては、まずはセキュリティグループでリソース単位の細かい制御をおこない、必要に応じてネットワークACLで追加の設定をおこなう方針で問題ないと考えます。

AWSのドキュメントでは以下のように明記されています。

セキュリティグループのみを使用してインスタンスを保護できます。ただし、ネットワーク ACL は追加の防御レイヤーとして追加できます。

VPCフローログ

VPCフローログは、Amazon VPC内のIPトラフィックに関するログを取得する機能です。取得したログは「Amazon CloudWatch」や「Amazon S3」で出力できます。送信元・送信先IPアドレスの情報や接続の成否などの情報が出力されるため、出力されたログを解析すれば通信トラブルが発生した際の原因究明に役立ちます。

ネットワークファイアウォール

ネットワークファイアウォールは、Amazon VPC向けのファイアウォールです。インターネットゲートウェイの手前に配置するようなイメージで、Amazon VPCと外部のネットワークの通信を制御します。通信パケットのフィルタリング機能のほか、Webフィルタリングなどの機能を備え通信が不正なものかを検知し、不正な通信であれば接続のブロックが可能です。

なお、ネットワークファイアウォールは単体では機能しないため、サブネットと紐づける必要があります。

柔軟なアクセス制御が可能ですが、その分設定項目も複雑になり、紐づけたサブネットごとに料金が発生する点は注意が必要です。

Amazon VPCの利用料金

Amazon VPCの作成・使用自体に料金はかかりませんが、一部のコンポーネントを使用する際は料金が発生します。具体的なコンポーネントごとの利用料金は以下のとおりです。

なお、利用料金は地域ごとに異なるため、今回はアジアパシフィック(東京)の利用料金を紹介します。

コンポーネント |

利用料金 |

NATゲートウェイ |

・1時間あたり0.062ドル ・1GBあたり0.062ドル |

IPAM(アドバンストティア) |

・IPアドレスごとに1時間あたり0.00027ドル |

VPC トラフィックミラーリング |

・1時間あたり0.018ドル |

VPC Reachability Analyzer |

・処理される分析あたり0.10ドル |

Network Access Analyzer |

・分析されるENIあたり0.002ドル |

(※2024年4月時点の料金を記載しております。)

想定外の請求を避けるため、どのコンポーネントで料金が発生するのかをあらかじめ確認しておきましょう。

なお、AWS公式サイトには「AWS料金計算ツール」があり、Amazon VPCの見積もりも作成が可能です。料金見積もりのリクエストも受け付けているため、詳細な利用料金を知りたい場合はこれらのサービスの活用をおすすめします。

Amazon VPCの注意点

Amazon VPCはさまざまな機能が備わった便利なサービスですが、少なからず利用時には注意点も存在します。どのような点に注意するべきなのか詳しく見ていきましょう。

ネットワークの専門知識が必要

Amazon VPCはネットワークを構築するサービスのため、ネットワークに関する基礎知識が必要です。少なくともサブネットやルーティングに関する基本を知っておかなければ、設定は難しいでしょう。

Amazon VPCは、さまざまなコンポーネントやセキュリティ機能を組み合わせて構築できるカスタマイズ性の高さがメリットです。しかし、複数の機能を組み合わせればその分要件も複雑になるため、ネットワークに関する広い知識が求められます。

事前に設計を考慮しておかないと管理が複雑

Amazon VPCの作成自体はさほど難しくありませんが、事前に設計を考慮しておかないと管理が複雑になってしまいます。環境を分けることはセキュリティリスクの回避に繋がりますが、増やしすぎにも注意が必要です。

また、セキュリティの設定も設計段階からあらかじめ決めておきましょう。セキュリティグループのルールが緩すぎたり、ネットワークACLの設計が適切でなかったりした場合、セキュリティが脆弱になりかねません。

デフォルトVPCの初期設定に注意

Amazon VPCには最初から使用できるデフォルトVPCがリージョンごとに用意されています。あらかじめ各種設定が済んでいるためすぐにサービスを試したい場合には便利ですが、初期設定では同じセキュリティグループのインスタンスからの通信がすべて許可されており、意図しないサーバからの通信が許可されてしまう可能性があります。

設定を変更して利用することもできますが、変更漏れを避けるためにも、特に本番環境ではデフォルトVPCは削除して都度新しいVPCを作成することを推奨します。

なお、削除したデフォルトVPCは、復元はできないものの再作成が可能なため、「念のため残しておく」といった配慮も不要です。

Amazon VPCの構築事例

株式会社エヌアイデイのシステム基盤構築事例をご紹介します。

顧客対応のマニュアル参照にかかる時間を削減したいというお客様の課題解決のため、大量のマニュアルをセキュアに保管・参照がおこなえる文書管理システムの開発をおこないました。

Amazon VPCの基盤上にシステムを新しく構築し、要件に合わせて適切な構成を組んだことで、大量のマニュアルのセキュアな保管・参照を実現しました。さらに、監視ツールとしてZabbixを導入し監視運用サービスの提供もおこなっています。

実際のAWS構成図は以下リンクをご参照ください。

まとめ

AWS上に仮想ネットワークを構築できるAmazon VPCはとても便利なサービスですが、豊富な機能を活用するにはネットワークの専門的な知識が必要です。また、万全なセキュリティを確保するには、ネットワークの知識だけでなく、セキュリティグループやネットワークACLに関する知識も必要となるでしょう。

Amazon VPC環境の構築を検討している場合は、実績豊富なプロへの委託もご検討ください。